这里介绍Kubernetes配置的Secret

创建Secret

对于敏感性、机密性的配置数据,Kubernetes提供了Secret进行存储。具体地,其以键值对的形式进行存储。下面即是一个简单的利用Yaml文件定义配置数据的Secret示例。其中,对于data字段下添加的配置而言,其值必须填写原文进行Base 64编码后的结果;为此我们还可以使用stringData字段添加配置,此时值可以使用原文。但需要注意的是stringData是只写的。当通过配置文件创建完Secret后,所有键值对将只会在data字段下存在,包括stringData字段下的配置也会被放置到data字段下

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

| apiVersion: v1

kind: Secret

type: Opaque

metadata:

name: my-secret-1

stringData:

url: localhost:3306/db1

data:

username: YWRtaW4=

password: MTIzNDU2

|

效果如下所示

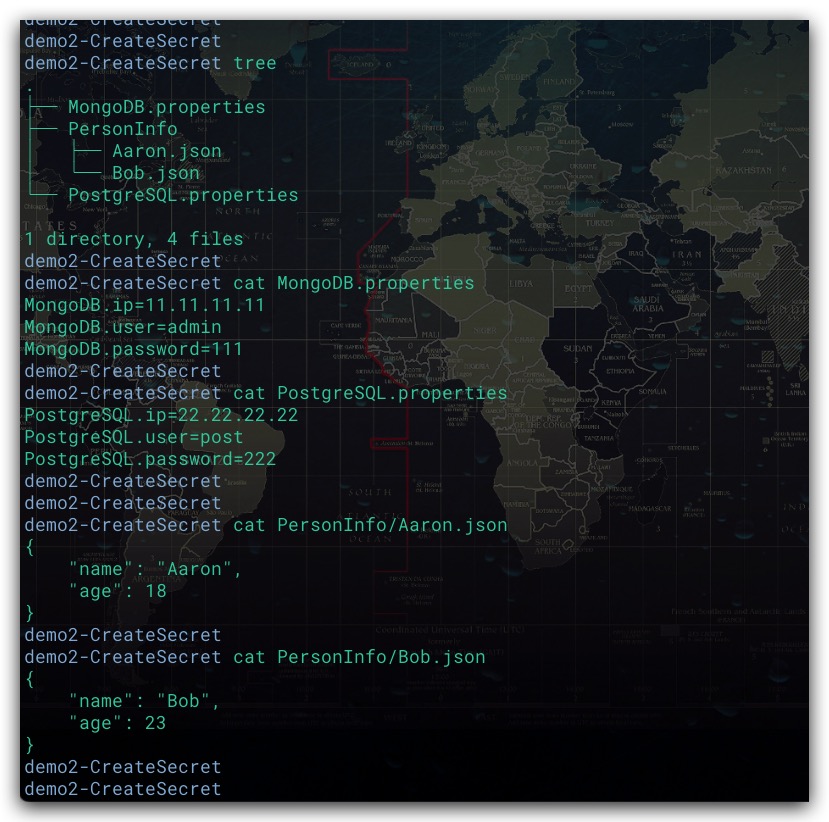

类似地,Secret同样支持通过命令行进行创建。具体地:

- —from-literal=[key]=[value] :从字面量定义配置

- —from-file=[fileName] :从指定文件创建配置,Key默认为文件名,Value为该文件的内容

- —from-file=[key]=[fileName] :从指定文件创建配置,Key为指定名称,Value为该文件的内容

- —from-file=[folderName] :从指定文件夹创建配置, Key为该文件夹下各文件名, Value为相应文件的内容

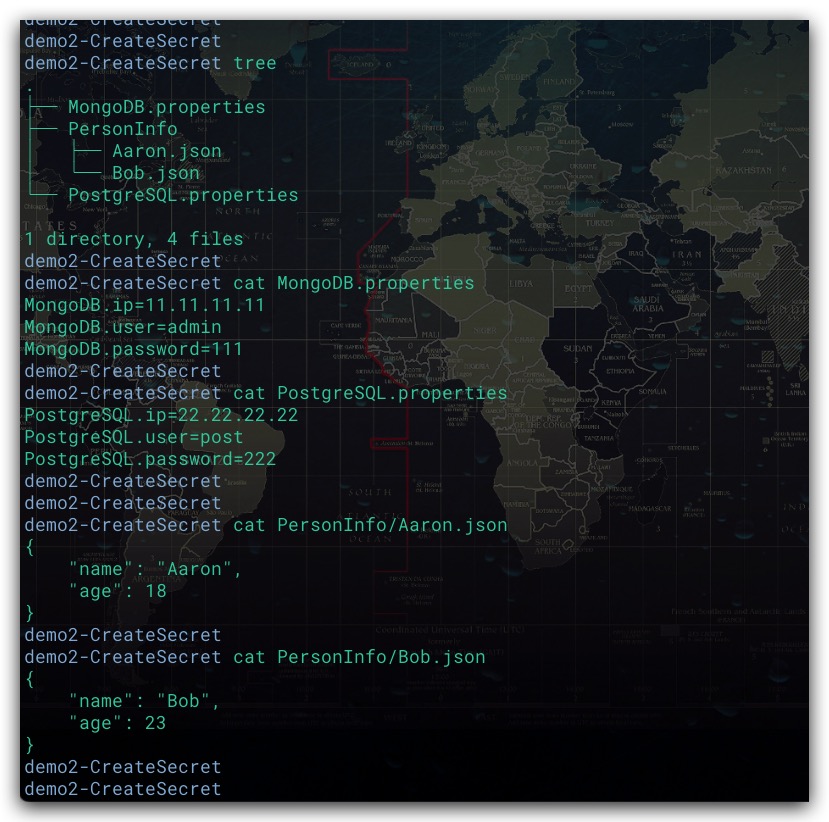

假设目前应用的所有配置文件按如下方式存储

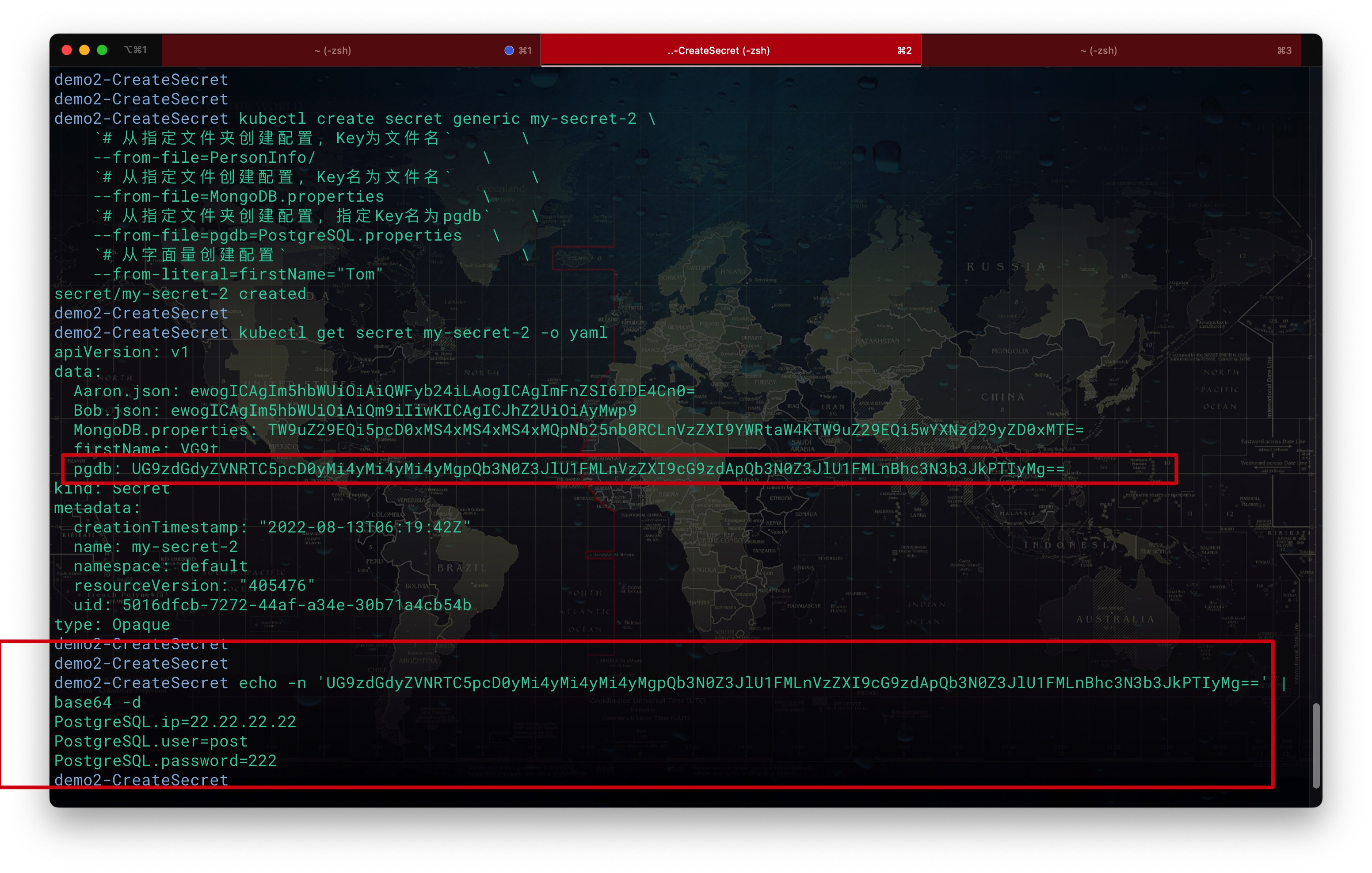

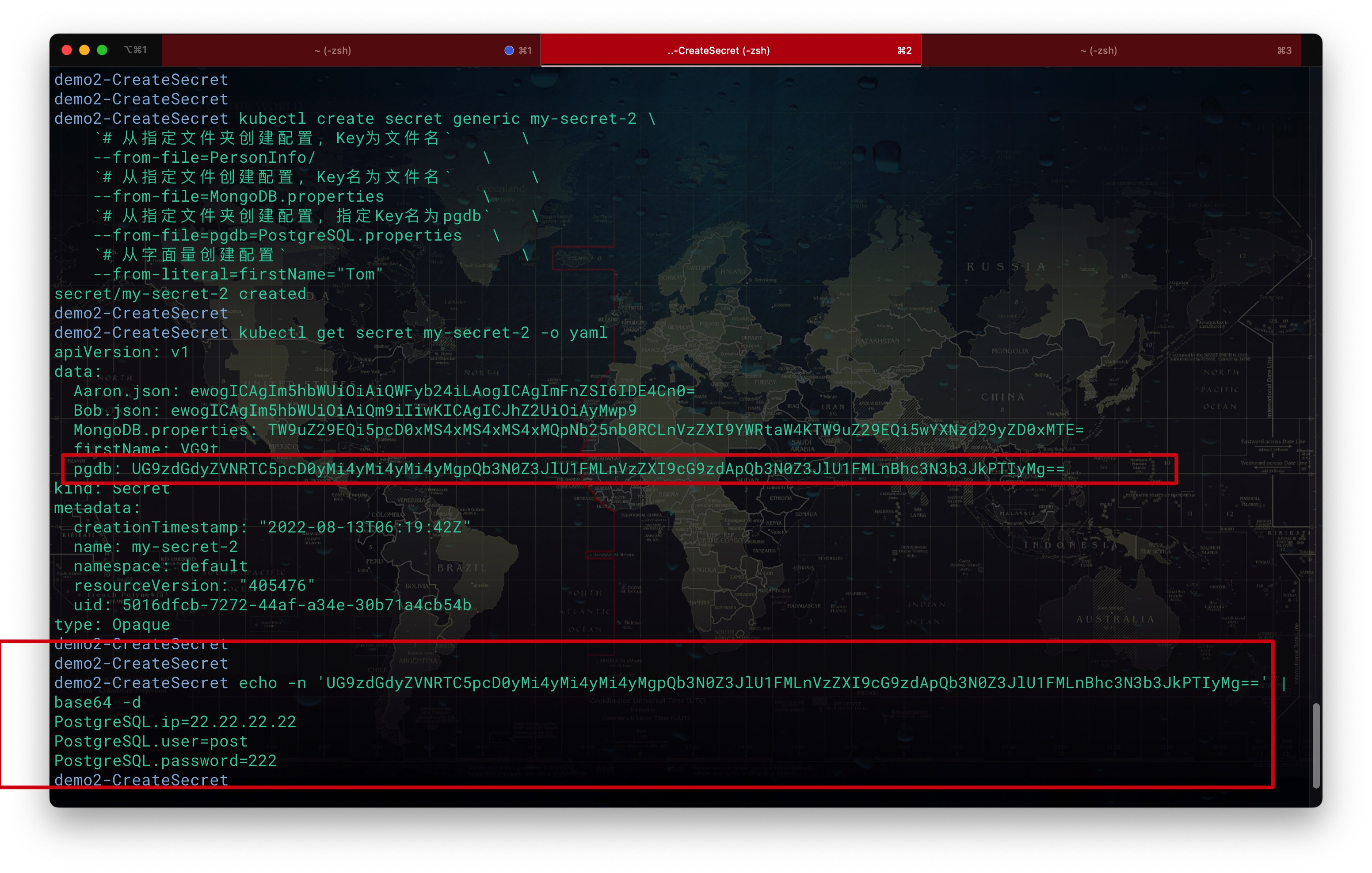

则我们可通过下述命令创建Secret

1

2

3

4

5

6

7

8

9

10

11

|

kubectl create secret generic my-secret-2 \

`

--from-file=PersonInfo/ \

`

--from-file=MongoDB.properties \

`

--from-file=pgdb=PostgreSQL.properties \

`

--from-literal=firstName="Tom"

|

效果如下所示,符合预期

使用Secret

基于环境变量

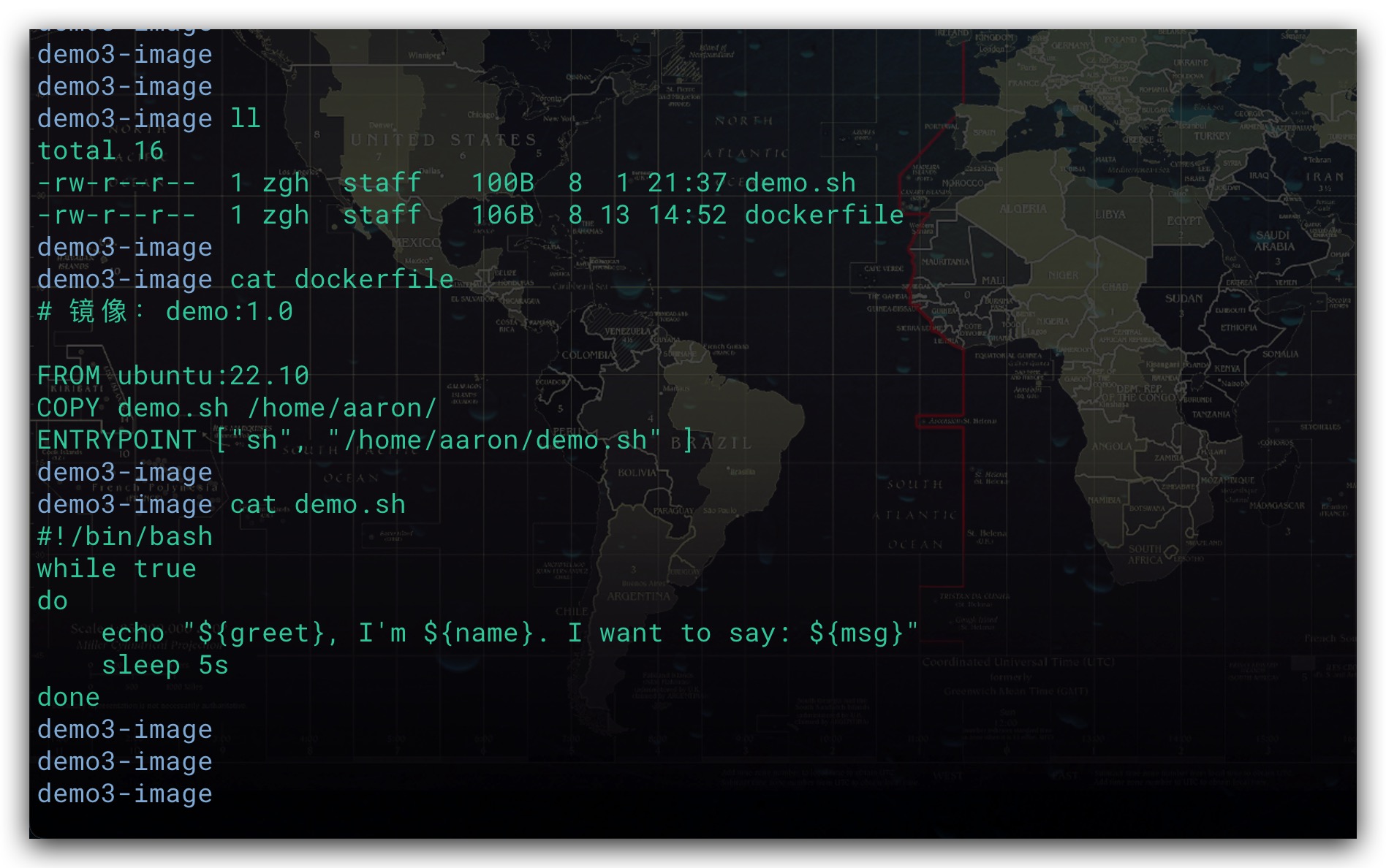

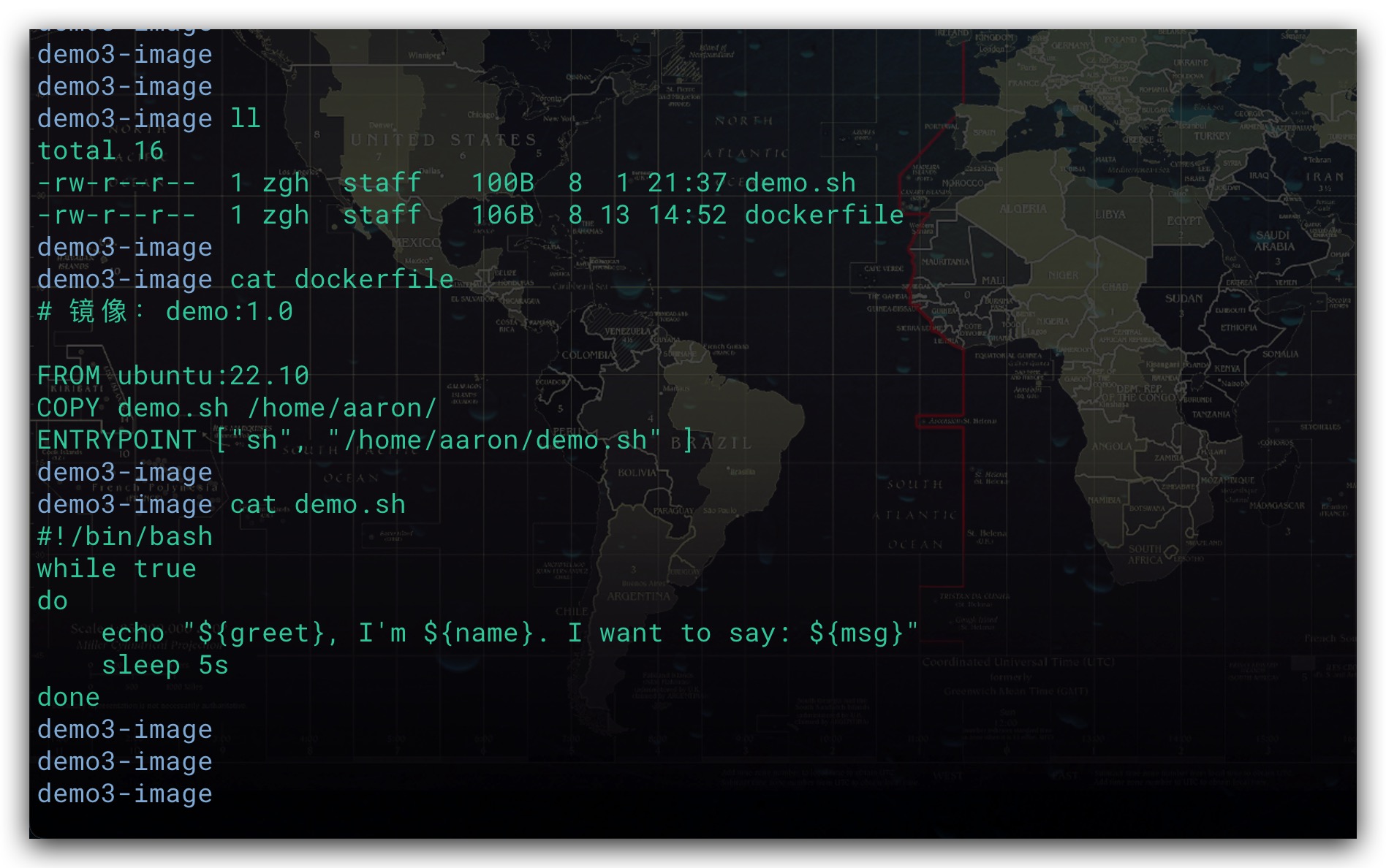

对于容器而言,其使用Secret最简单的方式即是通过环境变量实现。具体地,利用Secret的条目来初始化容器运行过程中所需的环境变量值。需要注意的是此时给环境变量赋的值,是将Secret中相应配置的值进行Base 64解码后的结果。但由于应用程序通常会在报告错误时转储环境变量,或在应用程序的日志中打印了Secret信息,故基于环境变量的方式并不是非常安全。这里我们构建一个名为demo:1.0的容器镜像,Dockerfile如下所示

1

2

3

4

5

|

FROM ubuntu:22.10

COPY demo.sh /home/aaron/

ENTRYPOINT ["sh", "/home/aaron/demo.sh" ]

|

该镜像很简单,就是执行一个Shell脚本,具体地如下所示,获取环境变量的值、重复打印即可

1

2

3

4

5

6

| #!/bin/bash

while true

do

echo "${greet}, I'm ${name}. I want to say: ${msg}"

sleep 5s

done

|

文件结构如下所示。Docker镜像构建完毕后推送至中央仓库Docker Hub当中,以便后续Kubernetes可以从中央仓库中拉取、使用该镜像

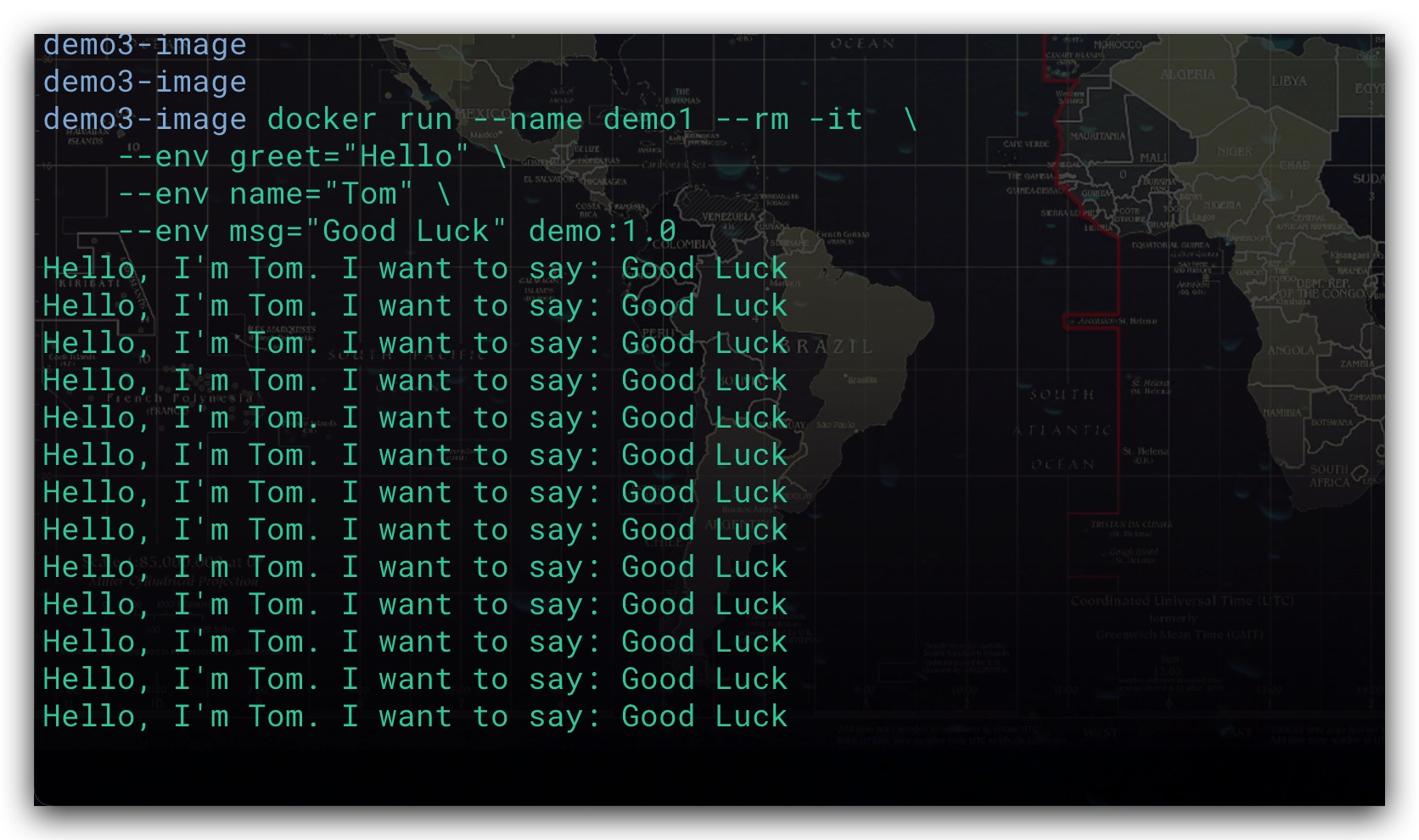

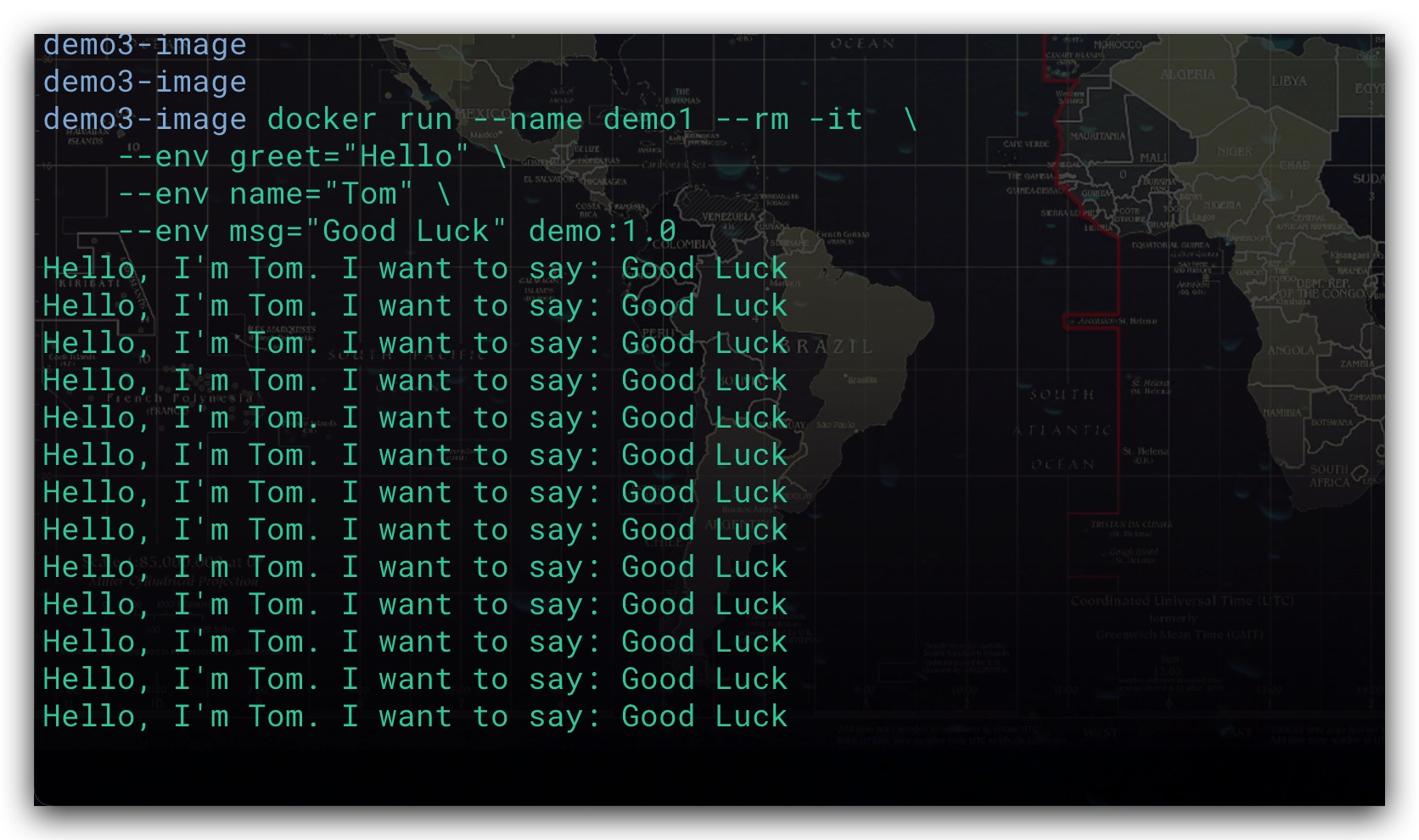

我们可以先通过Docker创建容器来验证下镜像是否正常

1

2

3

4

| docker run --name demo1 --rm -it \

--env greet="Hello" \

--env name="Tom" \

--env msg="Good Luck" demo:1.0

|

效果如下所示,符合预期

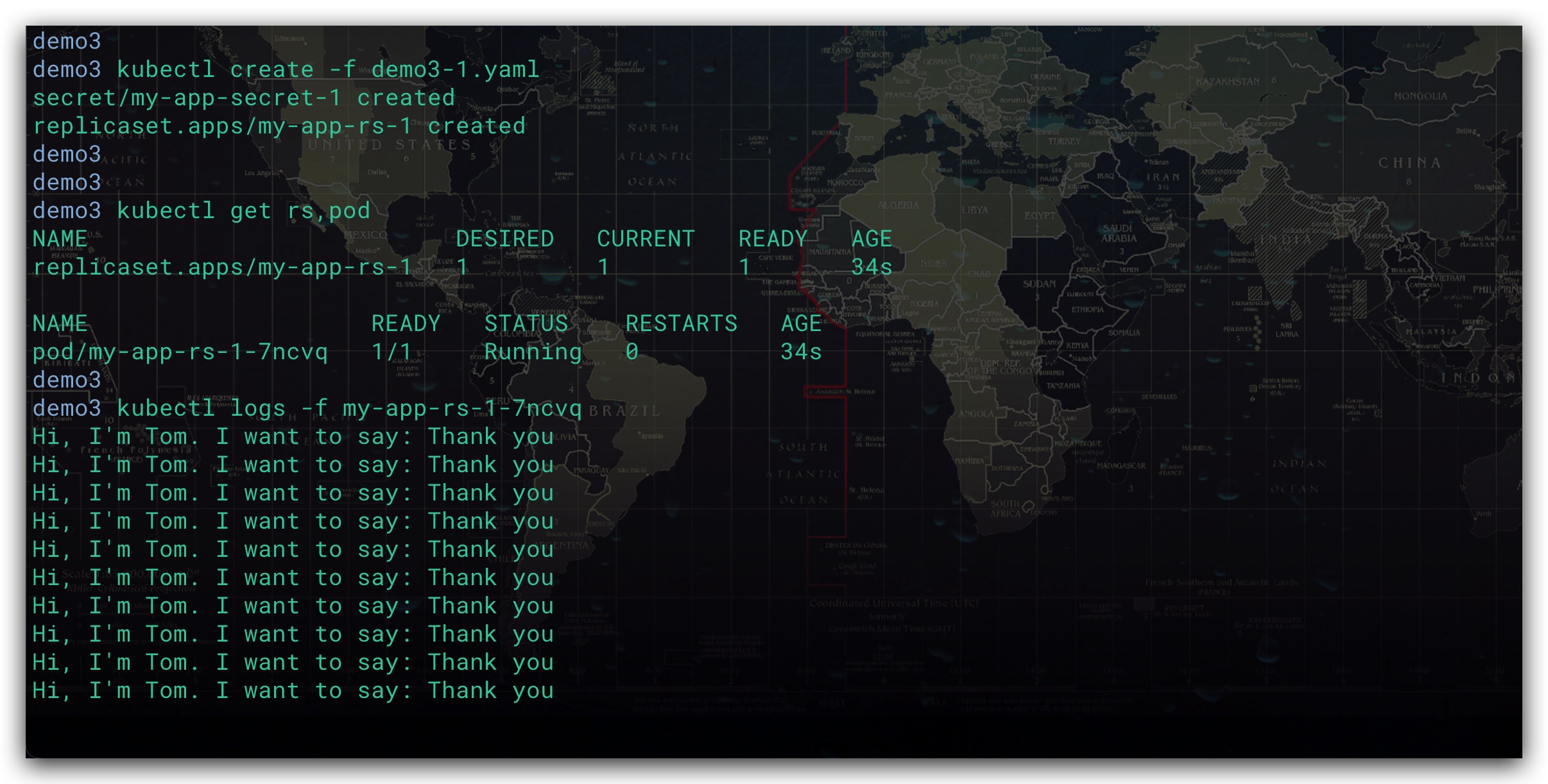

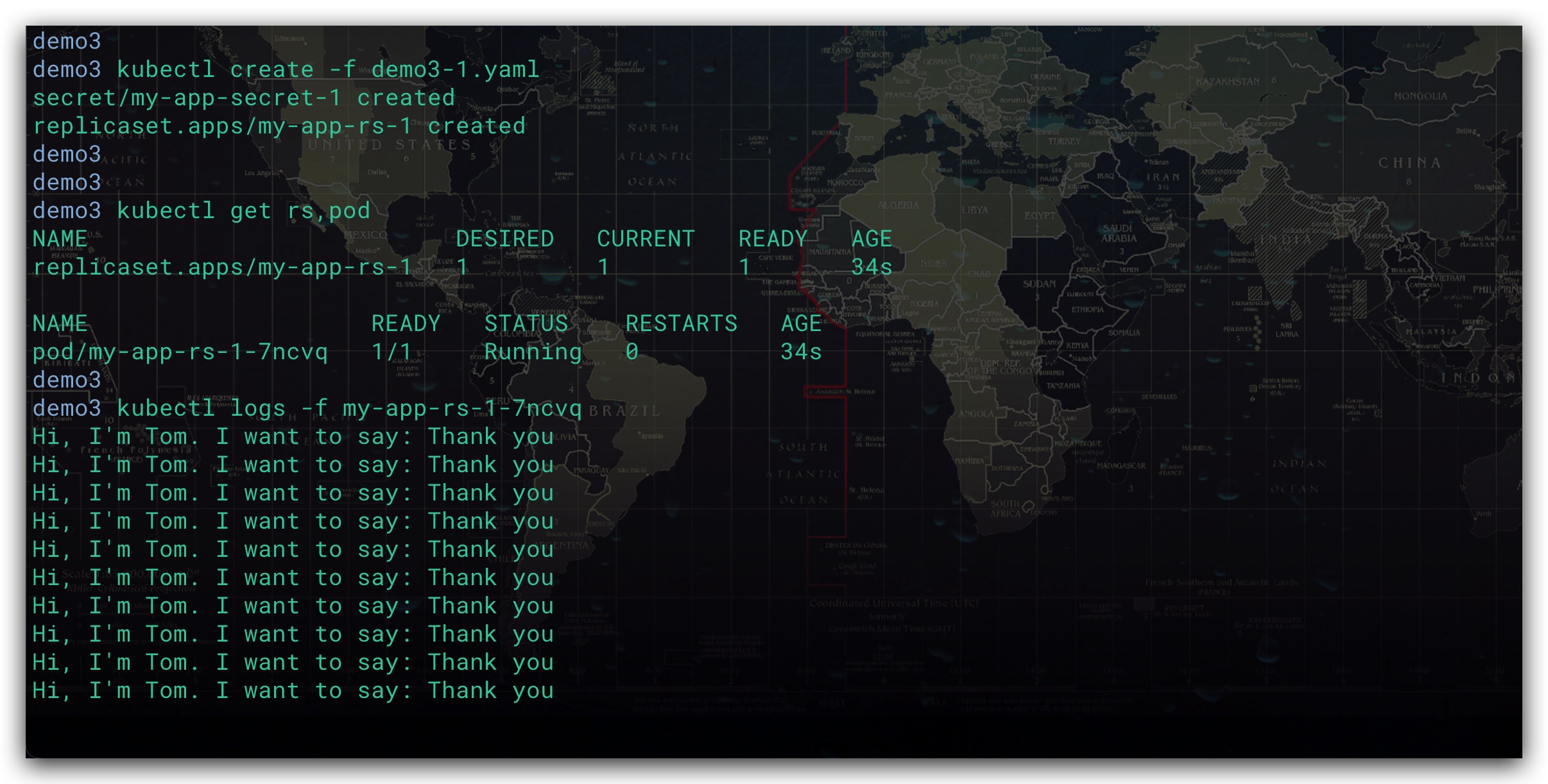

现在我们创建一个Secret,并将Secret中的条目通过环境变量的方式暴露、传递给容器

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

|

apiVersion: v1

kind: Secret

metadata:

name: my-app-secret-1

stringData:

app.greet: Hi

app.name: Tom

app.msg: Thank you

---

apiVersion: apps/v1

kind: ReplicaSet

metadata:

name: my-app-rs-1

spec:

replicas: 1

selector:

matchLabels:

app: my-app-1

template:

metadata:

labels:

app: my-app-1

spec:

containers:

- name: my-app-1

image: aaron1995/demo:1.0

env:

- name: greet

valueFrom:

secretKeyRef:

name: my-app-secret-1

key: app.greet

optional: true

- name: name

valueFrom:

secretKeyRef:

name: my-app-secret-1

key: app.name

optional: true

- name: msg

valueFrom:

secretKeyRef:

name: my-app-secret-1

key: app.msg

optional: true

---

|

效果如下所示,通过查看容器日志说明其成功获取到了配置信息

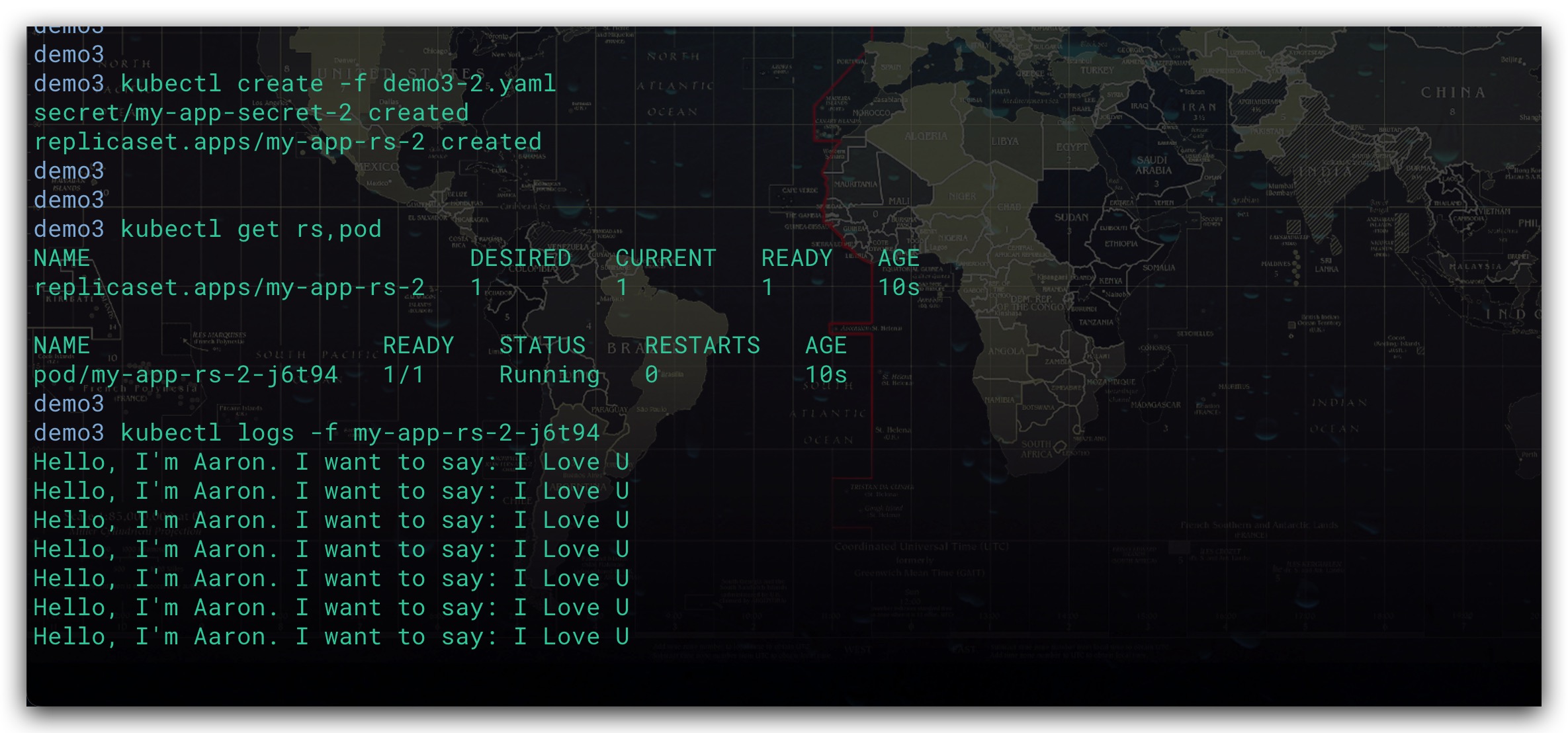

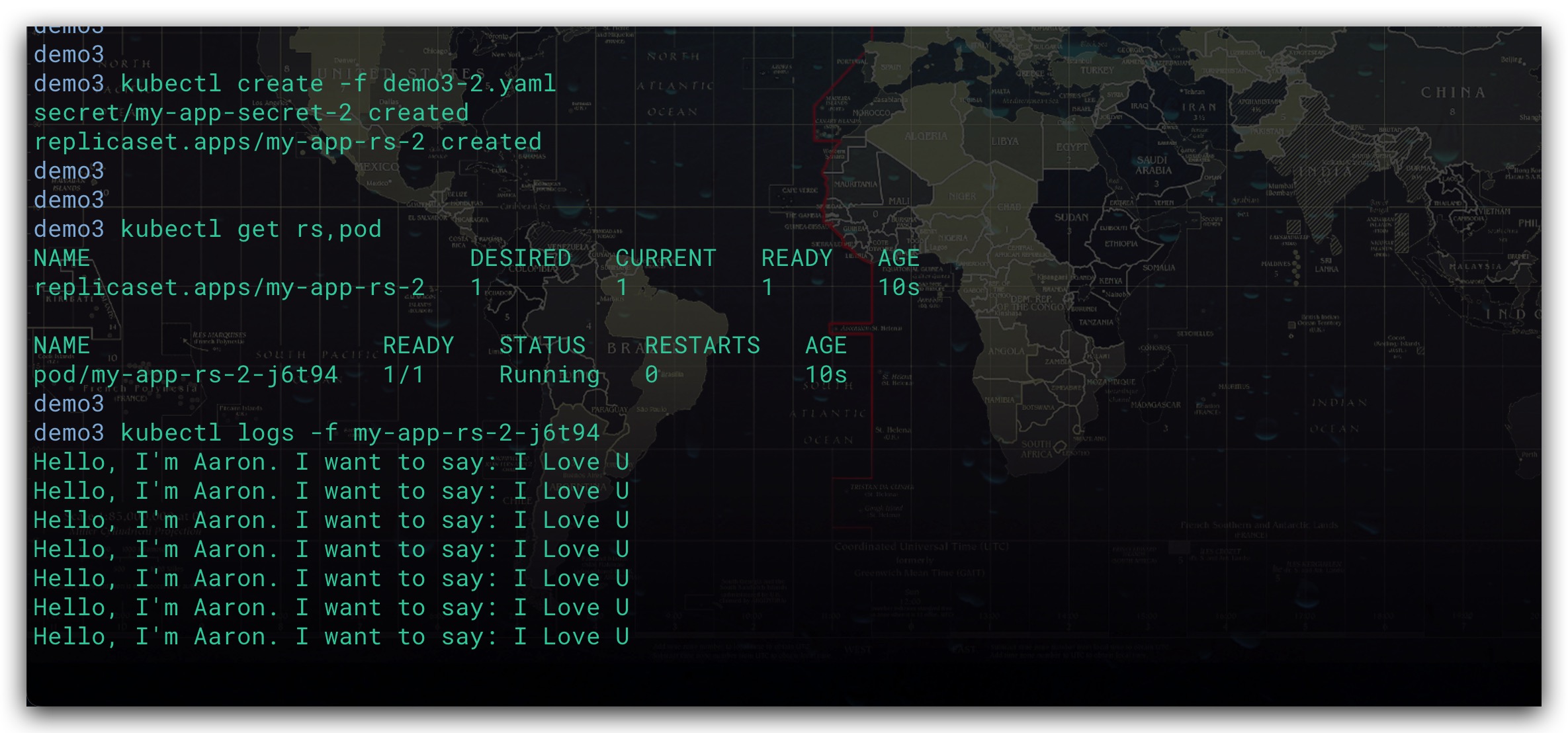

如果Secret的条目非常多,一个一个定义环境变量显然非常繁琐、麻烦。故我们还可以一次性将Secret中的所有条目全部设置容器当中的环境变量。其中Secret中的键名将作为环境变量的名称

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

|

apiVersion: v1

kind: Secret

metadata:

name: my-app-secret-2

stringData:

greet: Hello

name: Aaron

msg: I Love U

---

apiVersion: apps/v1

kind: ReplicaSet

metadata:

name: my-app-rs-2

spec:

replicas: 1

selector:

matchLabels:

app: my-app-2

template:

metadata:

labels:

app: my-app-2

spec:

containers:

- name: my-app-2

image: aaron1995/demo:1.0

envFrom:

- secretRef:

name: my-app-secret-2

---

|

效果如下所示,通过查看容器日志说明其成功获取到了配置信息

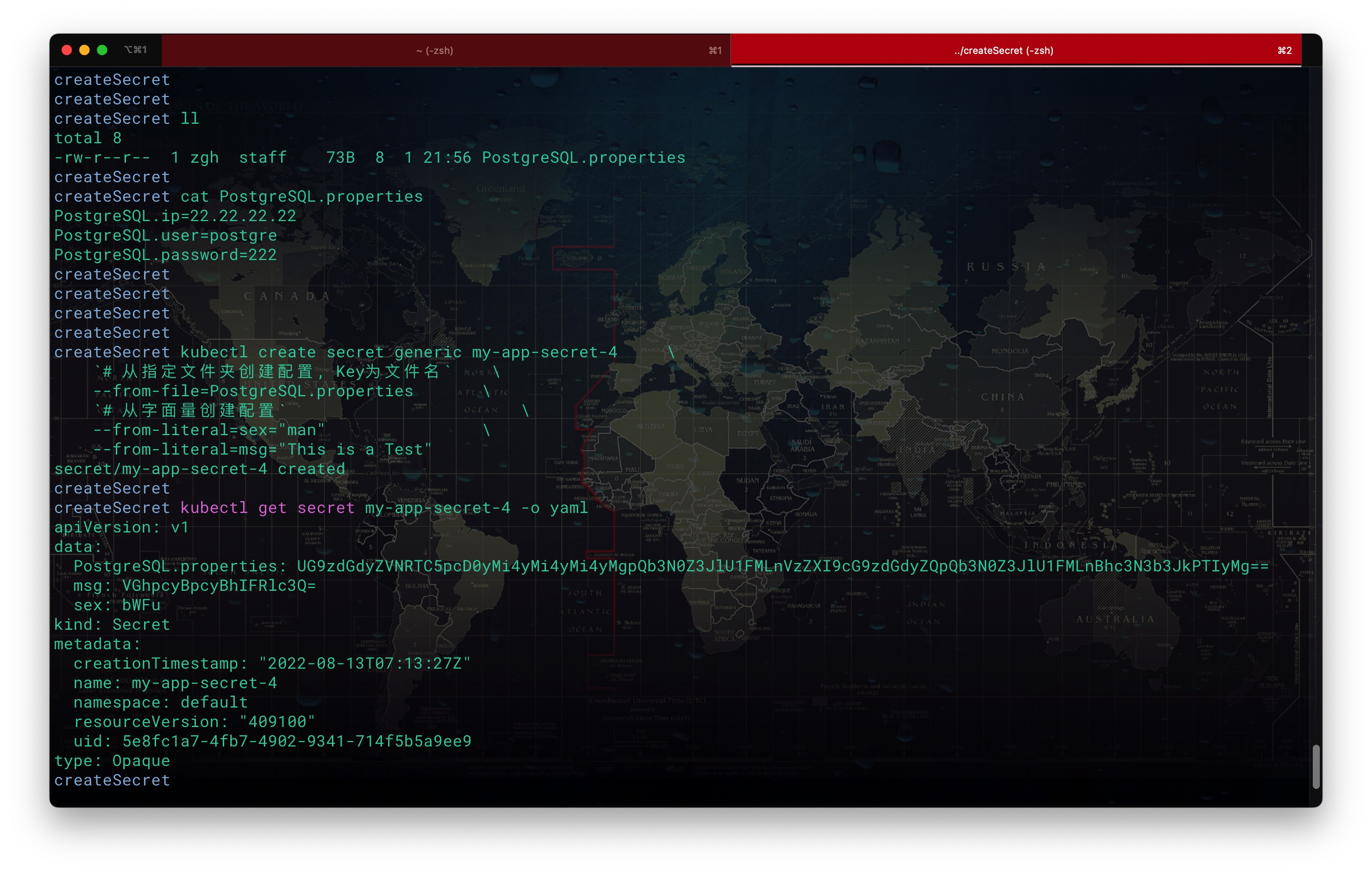

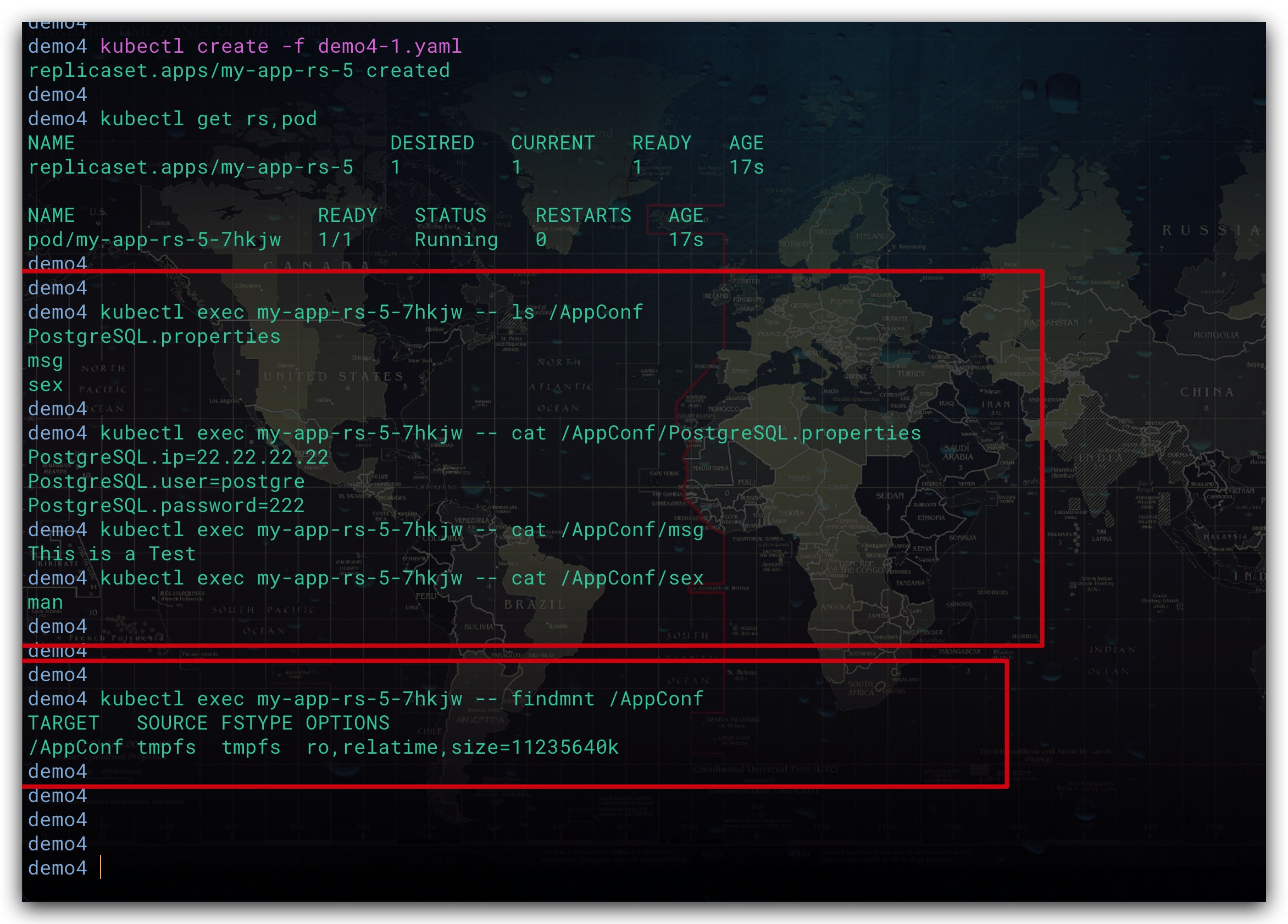

基于Secret类型卷

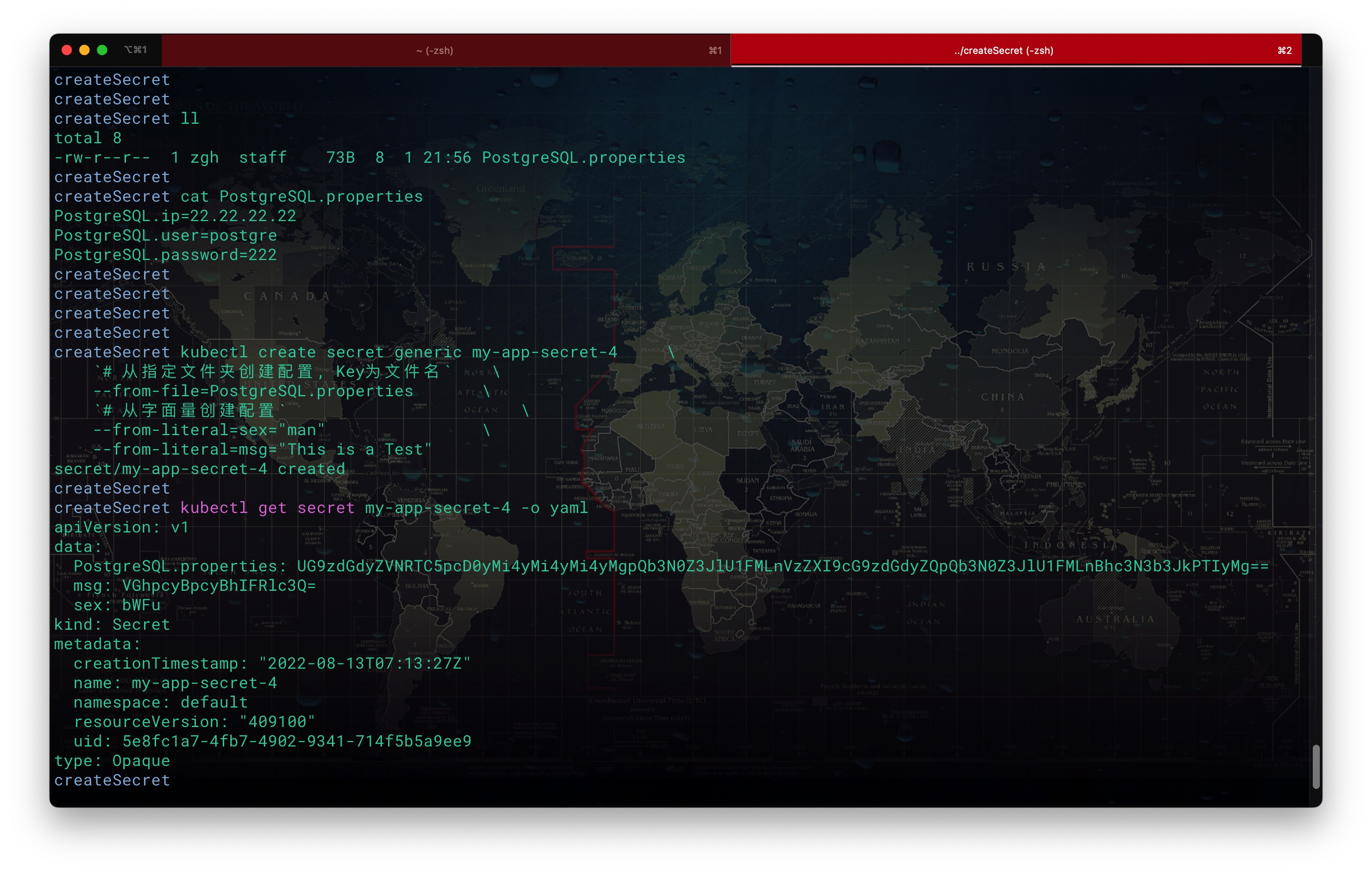

同理针对Secret资源而言,Kubernetes同样提供了一种卷——Secret卷。故可以通过Secret类型卷的方式将Secret中的条目暴露、传递到容器当中。当Secret发生更新后,Secret类型卷中的文件也会自动更新。而无需像基于环境变量的方式时,通过重启容器获取Secret中的新配置。在此之前,我们先创建一个Secret。其从文件、字面量当中创建配置。命令如下所示

1

2

3

4

5

6

7

|

kubectl create secret generic my-app-secret-4 \

`

--from-file=PostgreSQL.properties \

`

--from-literal=sex="man" \

--from-literal=msg="This is a Test"

|

效果如下所示

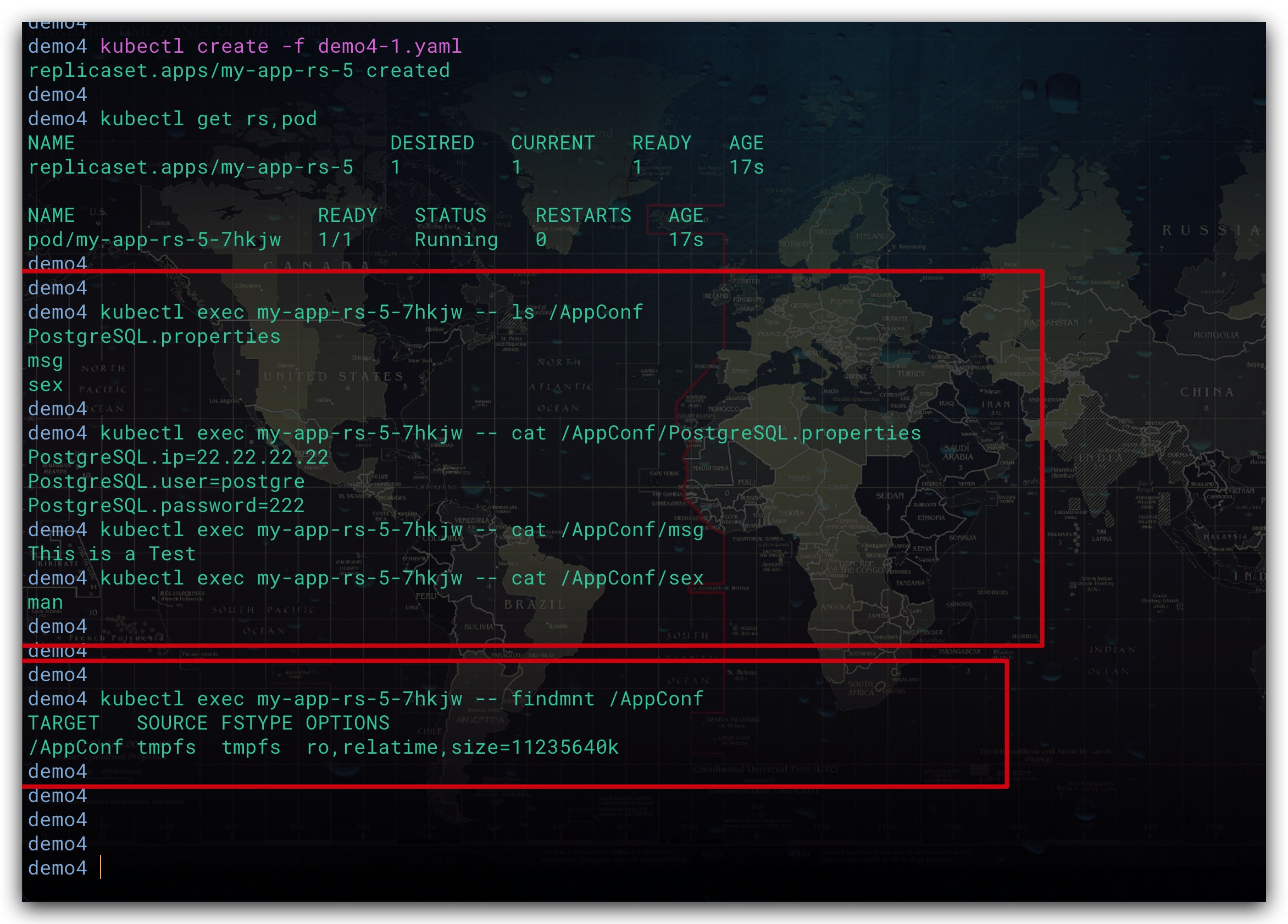

然后我们利用Secret类型卷将Secret中的全部条目暴露为容器内的文件,这样容器就可以直接读取该配置文件了。示例配置如下所示

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

|

apiVersion: apps/v1

kind: ReplicaSet

metadata:

name: my-app-rs-5

spec:

replicas: 1

selector:

matchLabels:

app: my-app-5

template:

metadata:

labels:

app: my-app-5

spec:

containers:

- name: my-app-5

image: luksa/kubia

volumeMounts:

- name: my-volume-app-conf

mountPath: /AppConf

readOnly: true

volumes:

- name: my-volume-app-conf

secret:

secretName: my-app-secret-4

|

效果如下所示,符合预期。不难看出,一方面通过Secret卷中文件读取到依然是Base 64解码后的值;另一方面,Secret卷使用的是基于内存的tmpfs文件系统,而非基于硬盘。进一步地避免了Secret中数据被窃取

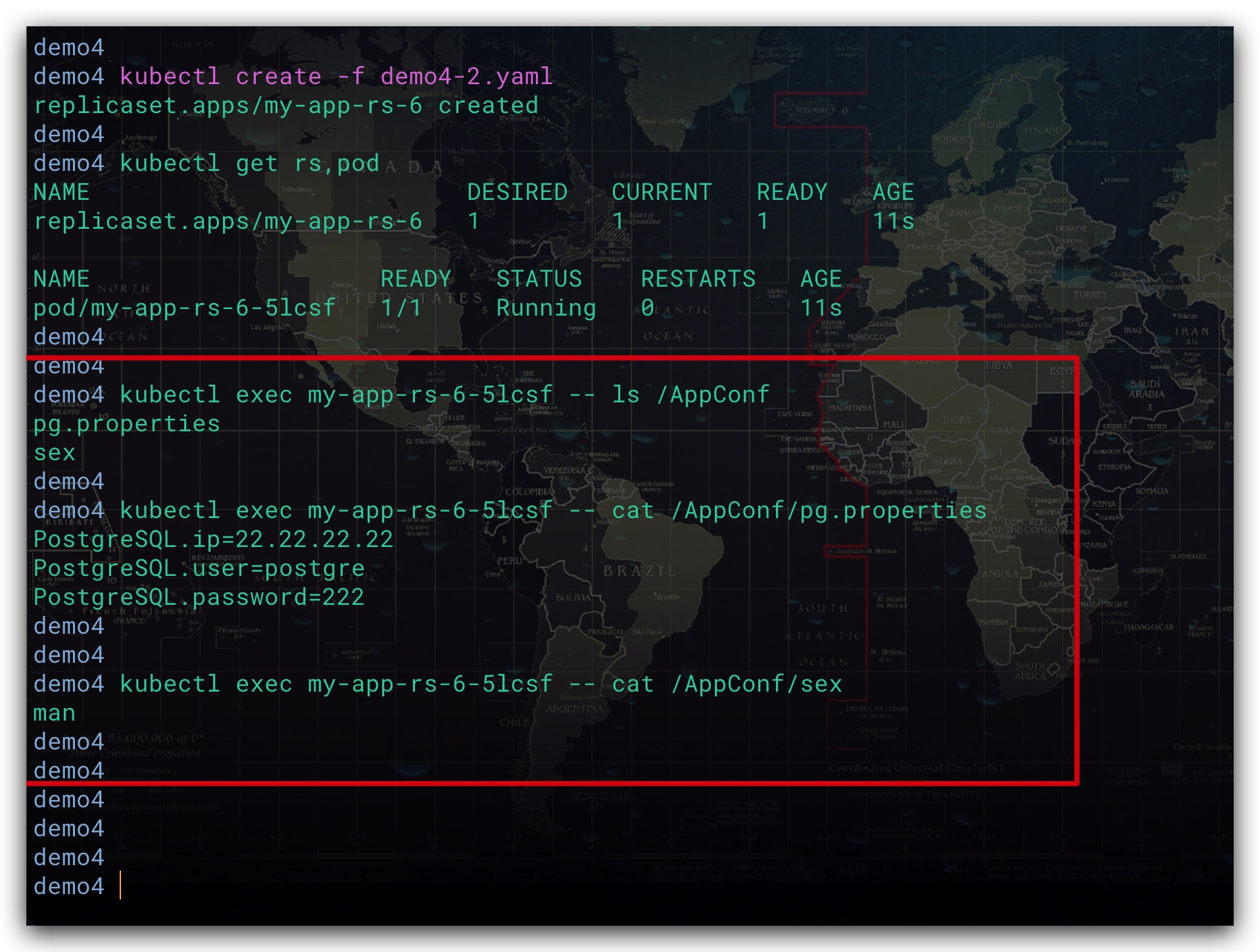

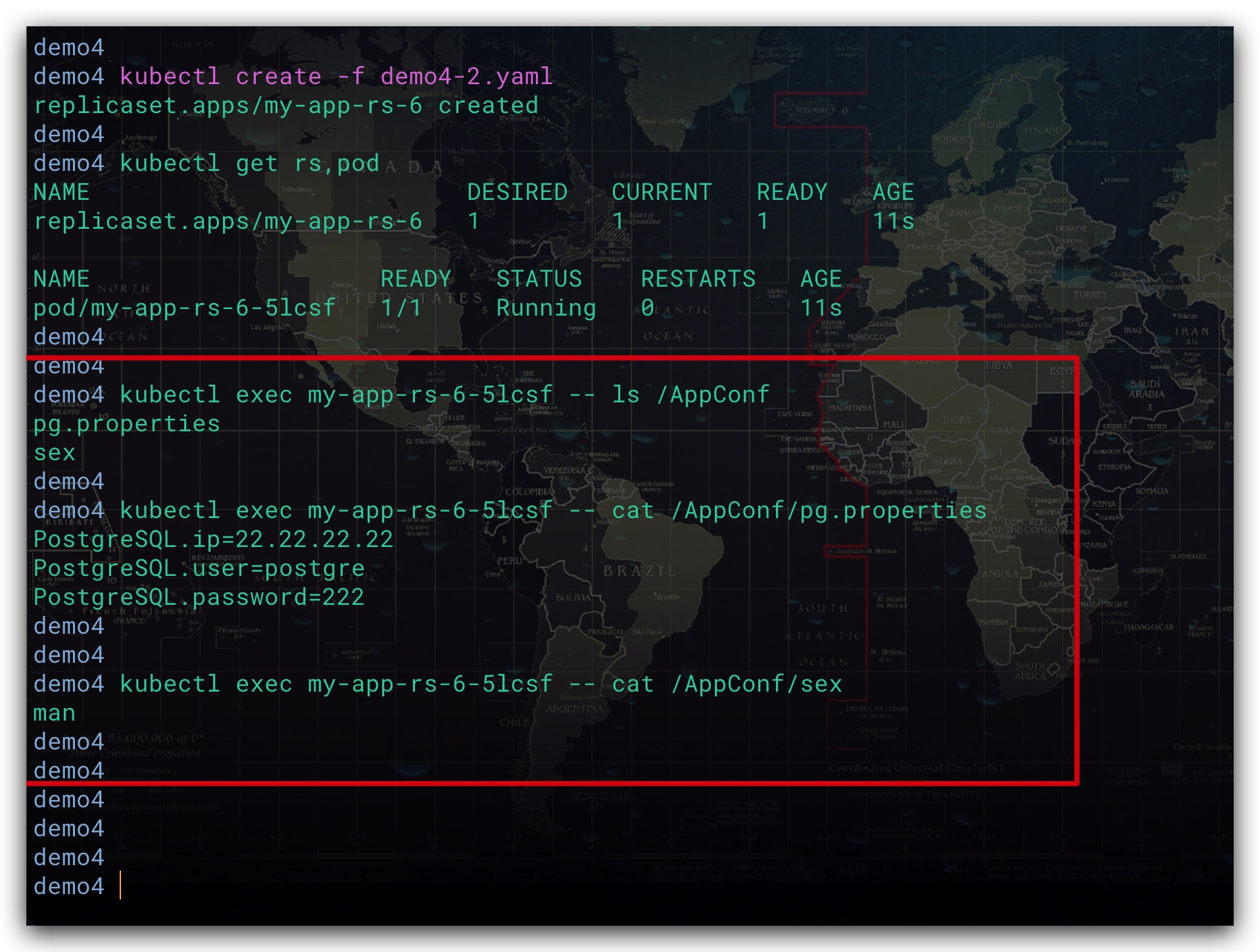

此外还可以将Secret中指定条目暴露为容器当中的文件,示例配置如下所示

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

|

apiVersion: apps/v1

kind: ReplicaSet

metadata:

name: my-app-rs-6

spec:

replicas: 1

selector:

matchLabels:

app: my-app-6

template:

metadata:

labels:

app: my-app-6

spec:

containers:

- name: my-app-6

image: luksa/kubia

volumeMounts:

- name: my-volume-app-conf

mountPath: /AppConf

readOnly: true

volumes:

- name: my-volume-app-conf

secret:

secretName: my-app-secret-4

items:

- key: sex

path: sex

- key: PostgreSQL.properties

path: pg.properties

|

效果如下所示,符合预期

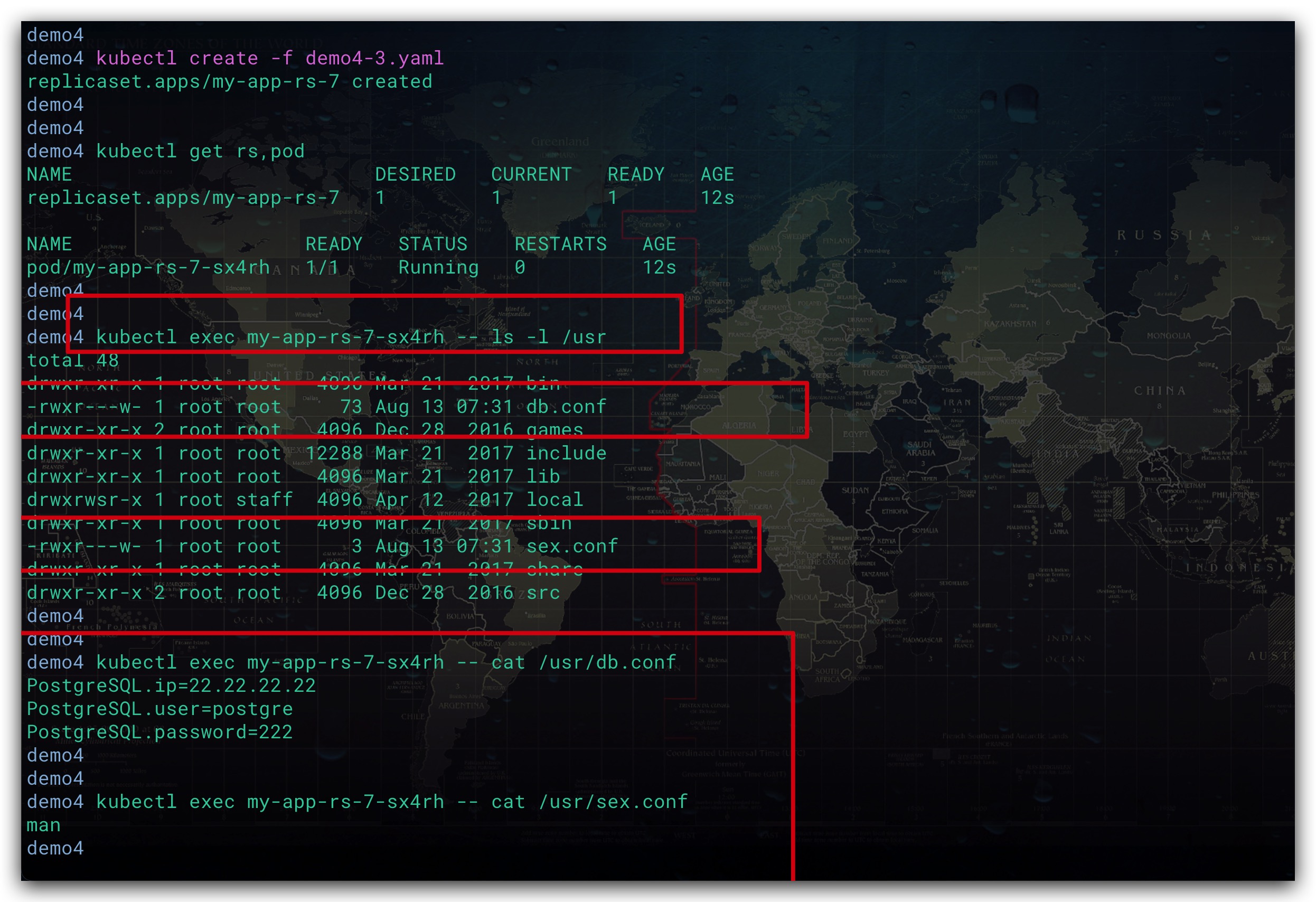

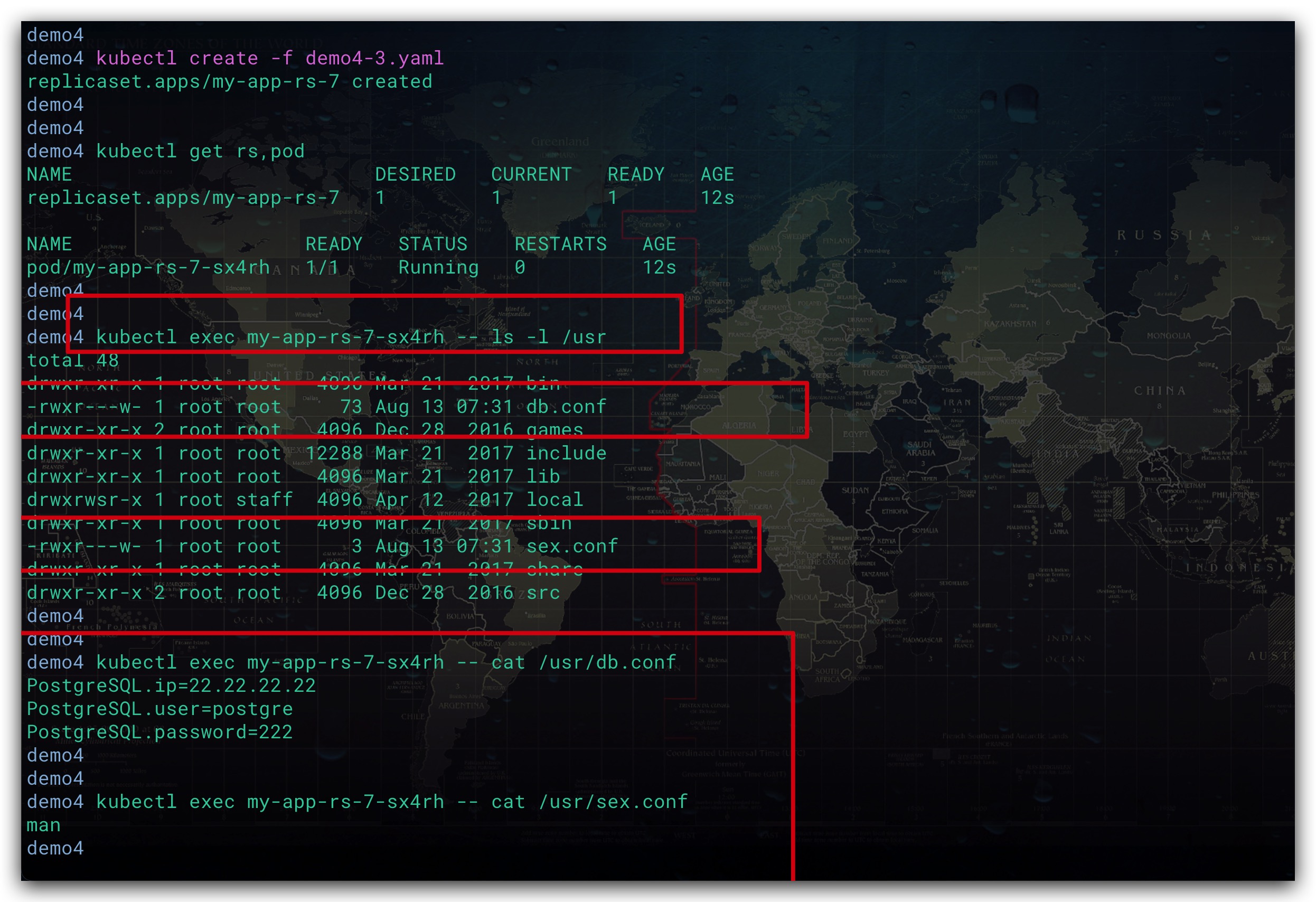

众所周知,在Linux系统当中将文件系统挂载到非空文件夹时,会导致该非空文件夹下原有的文件全部被隐藏。此时原有文件自然也无法正常访问使用。为避免该问题,我们可以将Secret中的指定条目挂载到容器的指定文件中。具体地,通过subPath选项实现。但需要注意的是,此时会导致配置无法进行热更新。即Secret中值更新后, 容器中的文件不会被更新

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

|

apiVersion: apps/v1

kind: ReplicaSet

metadata:

name: my-app-rs-7

spec:

replicas: 1

selector:

matchLabels:

app: my-app-7

template:

metadata:

labels:

app: my-app-7

spec:

containers:

- name: my-app-7

image: luksa/kubia

volumeMounts:

- name: my-volume-app-conf

mountPath: /usr/db.conf

subPath: PostgreSQL.properties

- name: my-volume-app-conf

mountPath: /usr/sex.conf

subPath: sex

volumes:

- name: my-volume-app-conf

secret:

secretName: my-app-secret-4

defaultMode: 0742

|

效果如下所示,符合预期

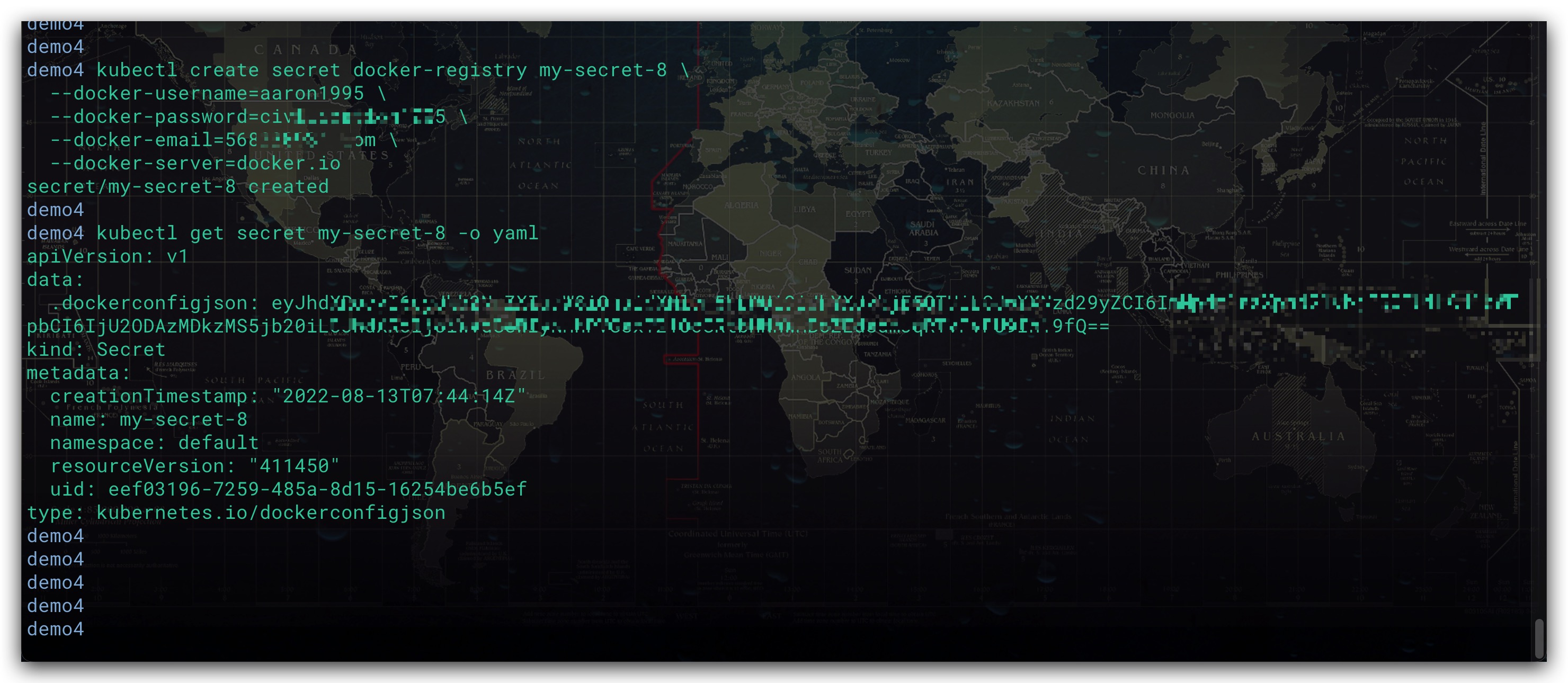

镜像拉取

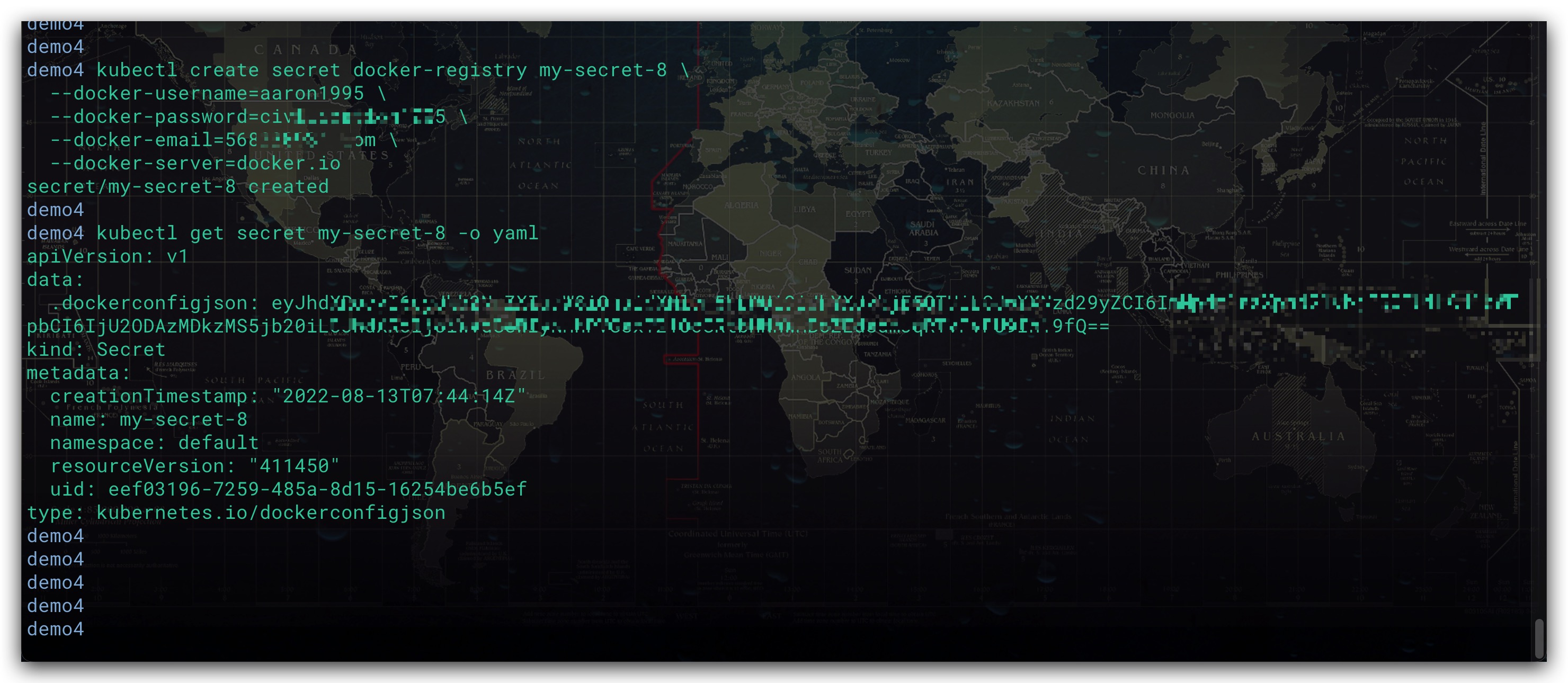

当拉取私有仓库的容器镜像,你需要一种方式让每个节点上的kubelet能够完成与镜像仓库的身份认证。可以通过Docker配置类型的Secret来实现。具体地,我们可以通过docker-registry子命令标明创建kubernetes.io/dockerconfigjson类型的Secret

1

2

3

4

5

6

|

kubectl create secret docker-registry <Secret的名称> \

--docker-username=<Docker仓库的用户名> \

--docker-password=<Docker仓库的密码> \

--docker-email=<电子邮箱> \

--docker-server=<Docker仓库的地址>

|

这里为了演示我们在Docker Hub中央仓库(docker.io)创建了一个账号,并推送了一个私密的容器镜像用于演示。下面创建Docker配置类型的Secret,效果如下所示

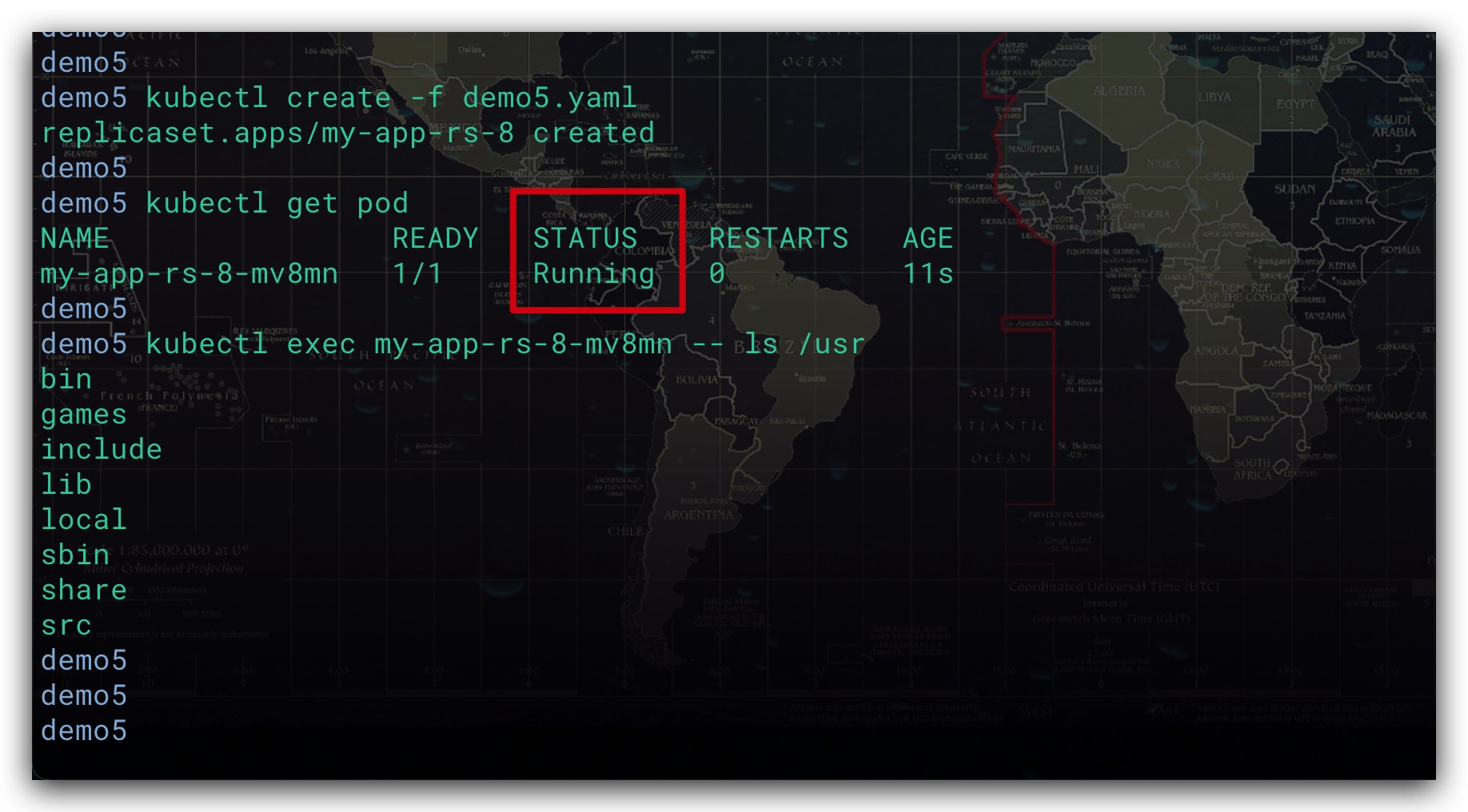

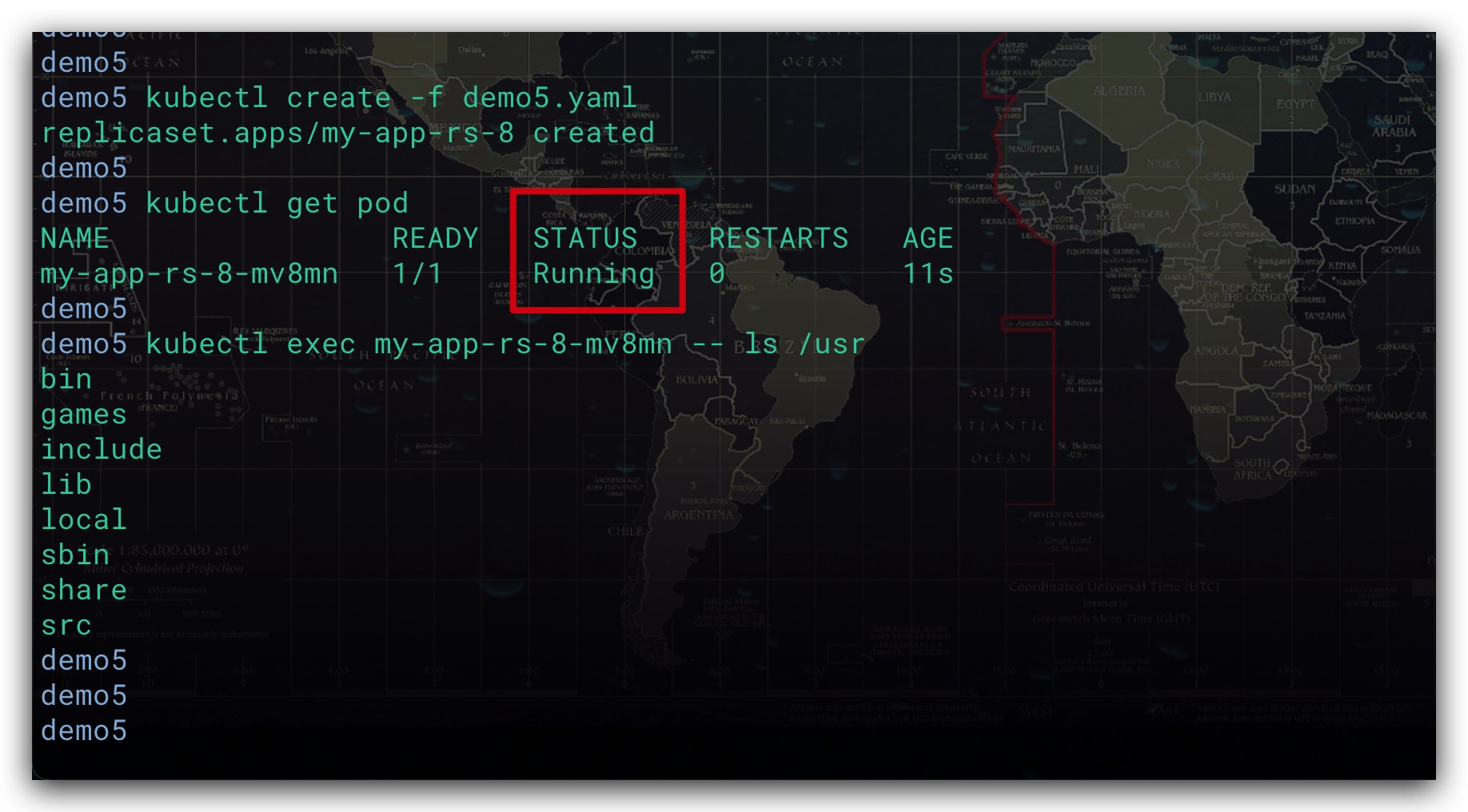

我们只需在Pod模板定义时使用imagePullSecrets字段配置拉取容器镜像所需的Secret即可,如下所示

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

|

apiVersion: apps/v1

kind: ReplicaSet

metadata:

name: my-app-rs-8

spec:

replicas: 1

selector:

matchLabels:

app: my-app-8

template:

metadata:

labels:

app: my-app-8

spec:

imagePullSecrets:

- name: my-secret-8

containers:

- name: my-app-8

image: aaron1995/custom-ubuntu:1.0

command:

- sleep

- infinity

|

效果如下所示,Kubernetes成功拉取镜像并运行Pod

参考文献

- Kubernetes in Action中文版 Marko Luksa著

- 深入剖析Kubernetes 张磊著